通过百度云观测发现本站存在FastCGI解析漏洞,该漏洞会造成其他文件(例如css,js,jpg等静态文件)被当成php脚本解析执行。当用户将恶意脚本webshell改为静态文件上传到webserver传递给后端php解析执行后,会让攻击者获得服务器的操作权限。这主要是WebServer Fastcgi配置不当造成的。

修复方案有两个,针对nginx用户,可以在配置文件中增加如下代码,然后重启nginx服务:

if ( $fastcgi_script_name ~ ..*/.*php ) {

return 403;

}

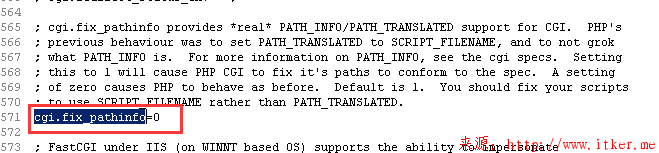

如果是windows server的IIS用户,可以修改php.ini文件,将cgi.fix_pathinfo置为0,如下图,然后重启iis服务

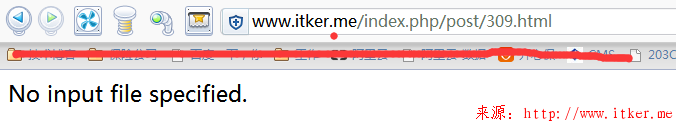

按方案二修改完配置文件重启后,单篇文章的访问出现如下错误,由于该地址是为了迎合搜索引擎而转换的伪静态地址,解除转换后页面访问正常,但会导致所有已经被搜索引擎收录的地址均无法访问,估计网站权重和收录量将大减,所以此方案行不通(我推断是伪静态转换插件的兼容问题)

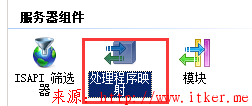

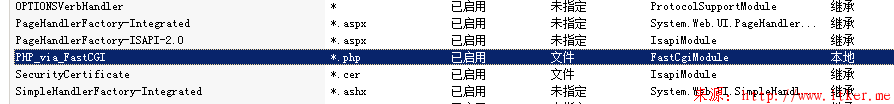

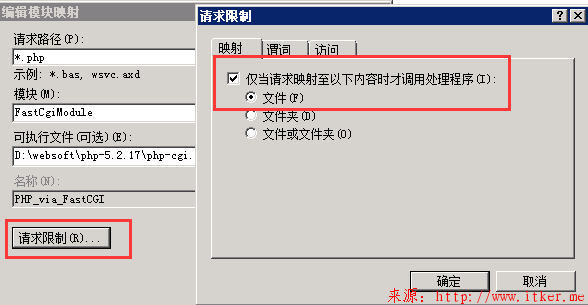

方案三是针对IIS服务的处理程序映射组件做一下配置,步骤如下:

©️公众号:思考者文刀

- 上一篇: 「实战笔记」应用架构及系统架构设计

- 下一篇: 「砥砺阅读」之九《腾讯传》

评论

我是谁

回复安全是把双刃剑